上一篇文章中,我们对Wi-Fi密码进行了破解,现在假设我们已经进入了目标无线局域网。这时我们可以通过 Kali Linux 中一些工具,非常简单地,对局域网内的其它主机进行ARP欺骗攻击来劫持它们的流量。

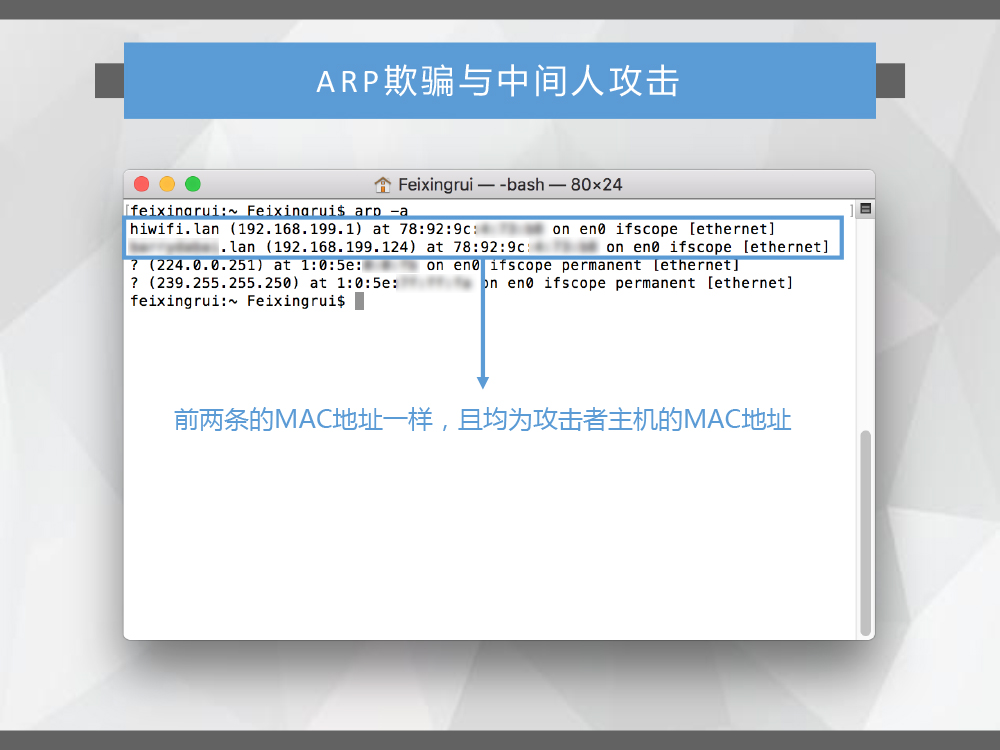

ARP缓存是存在主机中的一组组 IP-MAC 的映射,具体大家可以看看ARP协议的相关知识。ARP欺骗又称ARP缓存中毒,也就是说,我们可以通过伪造的ARP包来修改目标主机的ARP缓存表,比如把路由器的映射中的MAC地址改成攻击者主机的MAC地址。

好了,废话依旧不多说了,上步骤~~

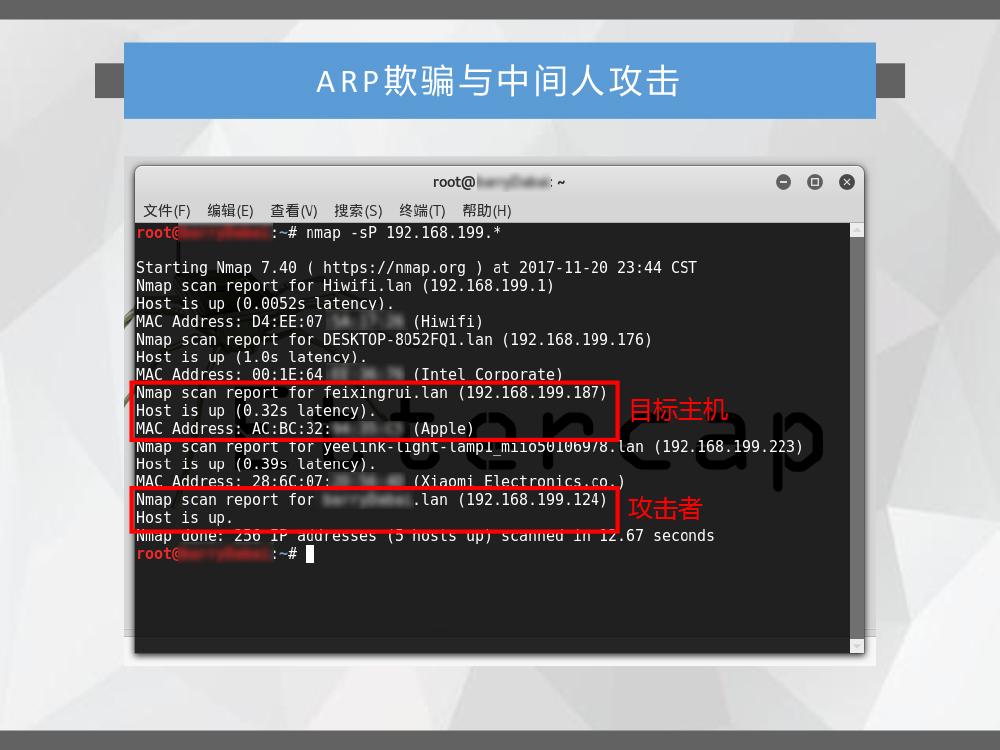

1.我们用于发起攻击的主机IP为.124,被攻击的目标主机IP为.187,路由器的IP为.1

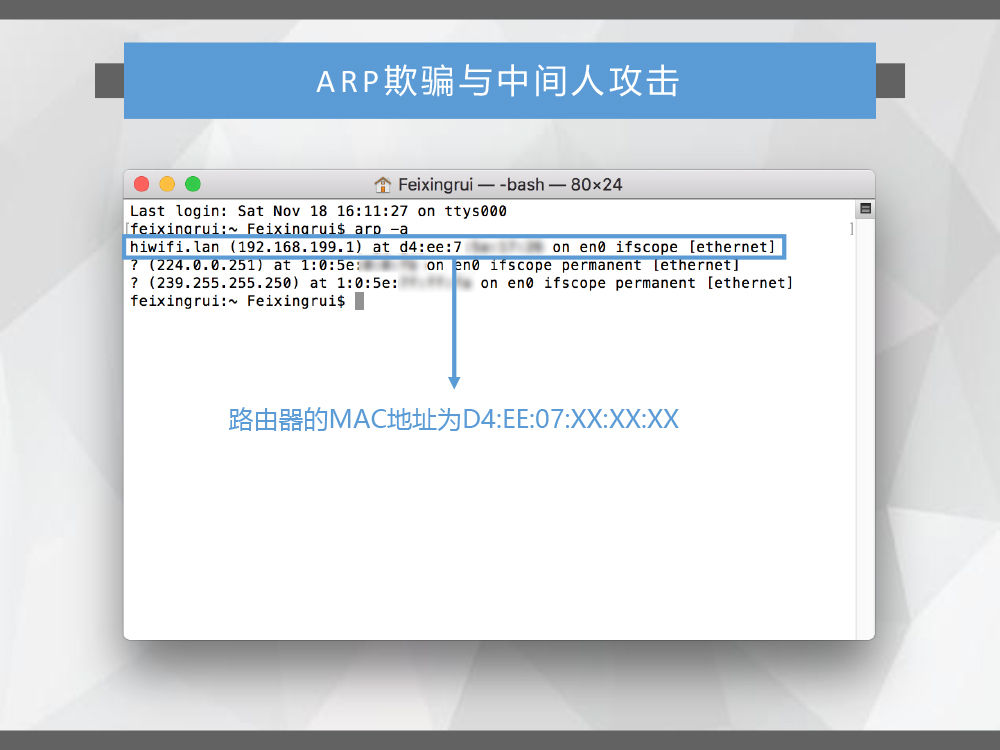

2.目标主机被攻击之前的ARP缓存表,注意路由器目前的MAC地址

3.我们通过 ettercap 工具来进行攻击,注意此处需要root权限

4.选择网卡

5.使用NMAP工具查看局域网内的所有主机,可以看到这里有路由器、Windows主机、目标主机、攻击主机、小米台灯……

6.查看主机列表

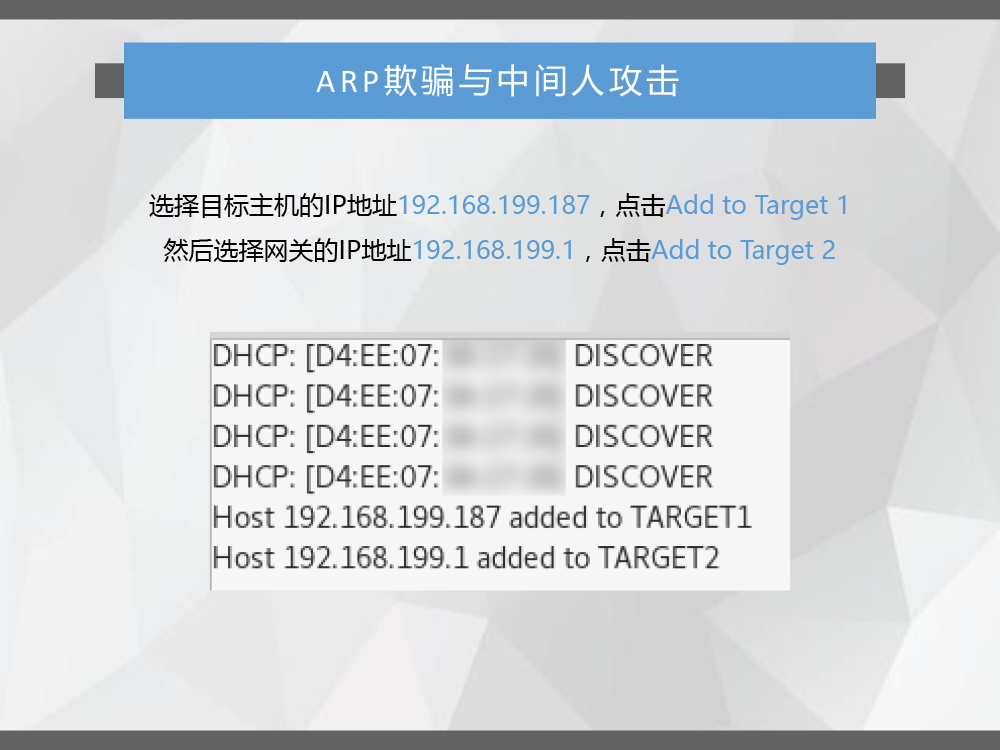

7.添加攻击目标,这里为目标主机和路由器

8.一键发起攻击

9.目标主机被攻击之后的ARP缓存,ARP欺骗攻击成功!

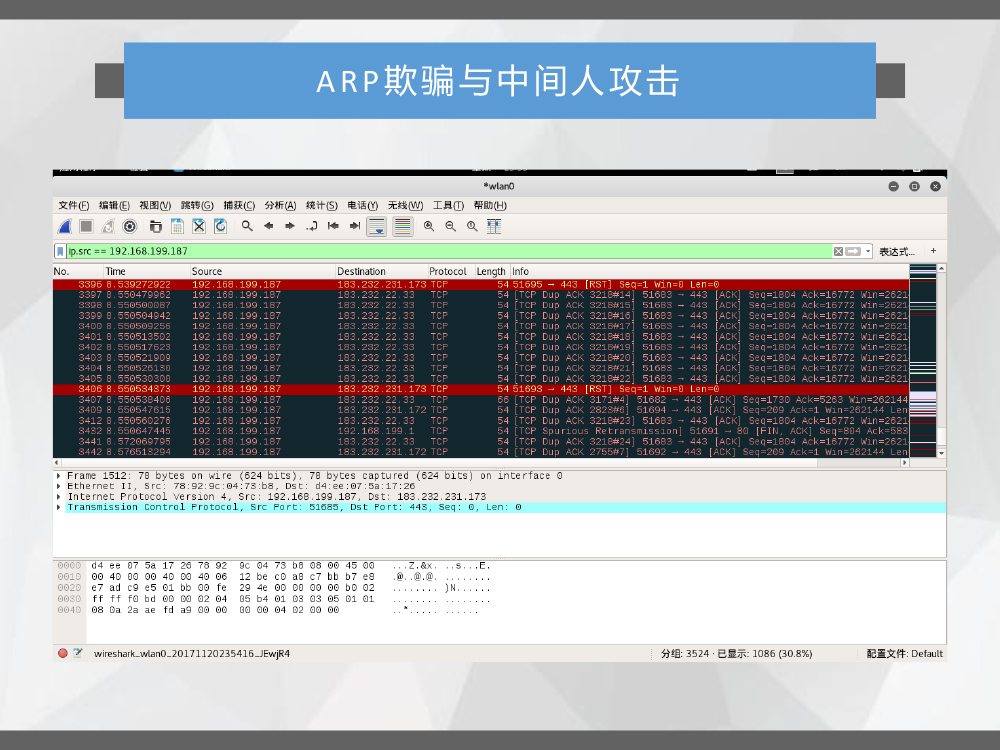

10.在攻击主机上抓包发现,发出流量均为目标主机的

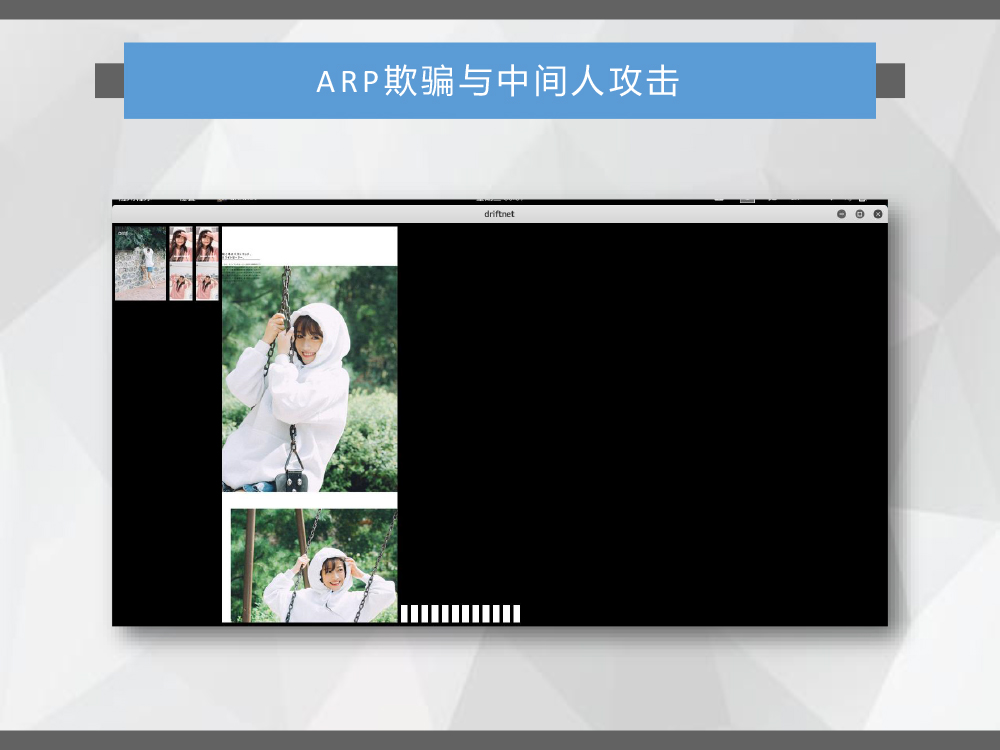

11.通过 Kali 中 driftnet 工具嗅探目标主机的图片流量

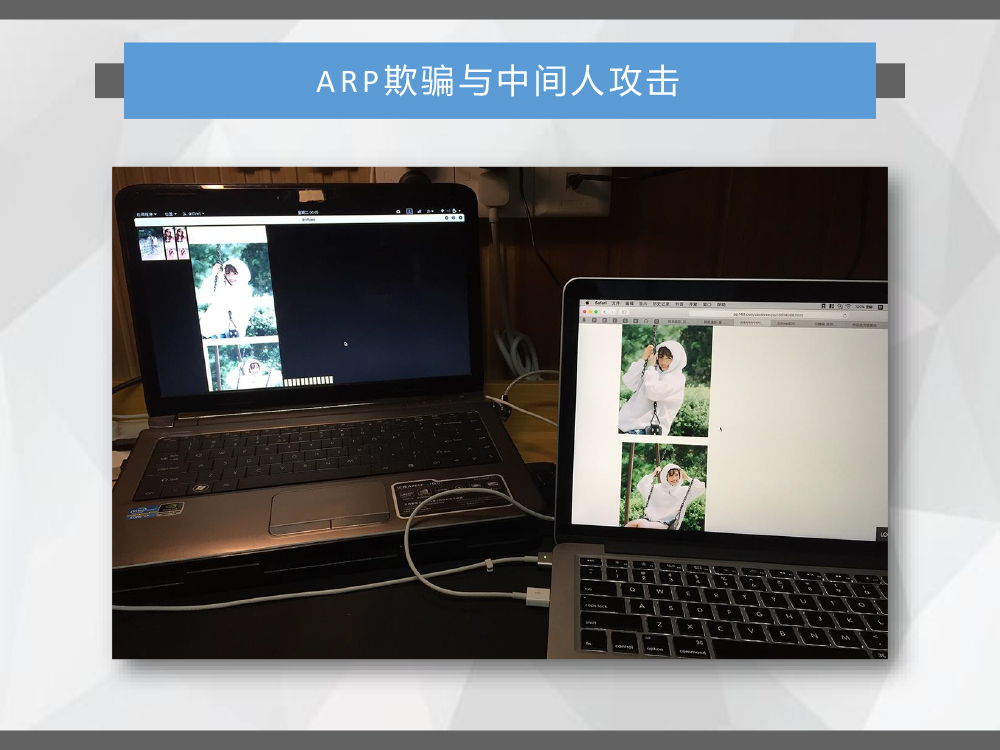

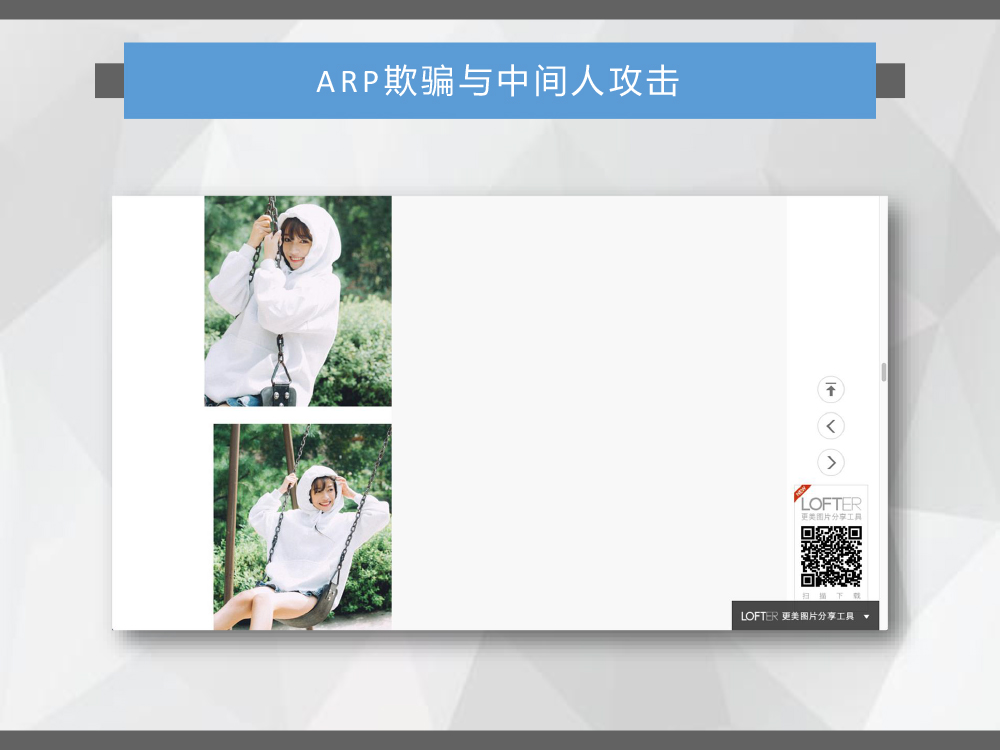

12.目标主机桌面截图

13.攻击主机桌面截图

因为ARP协议的标准,ARP缓存每隔一段时间(一般是几分钟)会刷新一次,所以以上介绍的攻击只能持续一小会,但应该是有方法将中毒过程持续下去的。

对该攻击的防御,可以通过设置静态ARP缓存来提升安全性,也可以通过一些杀毒软件中的设置来自动检测缓存表的改变,此外一些对ARP协议的新的安全扩展也可以显著提升安全性。